(R) lstm ou transformateur comme "packer de logiciel malveillant"

|

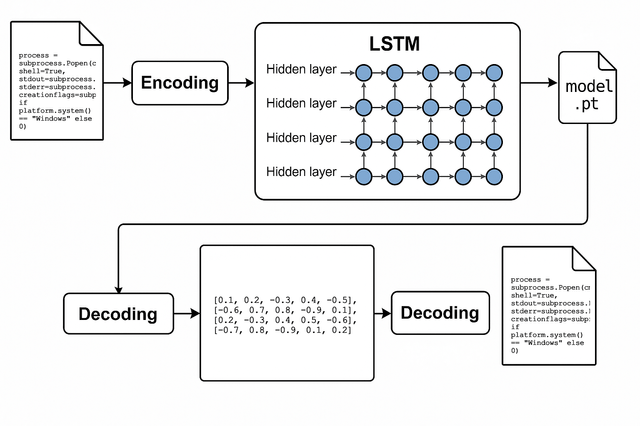

Une approche alternative à EvilModel consiste à emballer le code d’un programme entier dans un réseau neuronal en exploitant intentionnellement le phénomène de sur-ajustement. J’ai développé un prototype Utilisation de Pytorch et d’un réseau LSTM, qui est formé de manière intensive sur un seul fichier source jusqu’à ce qu’il mémorise pleinement son contenu. Une formation prolongée transforme les poids du réseau en un conteneur de données qui peut être reconstruit plus tard. L’efficacité de cette technique a été confirmée en générant du code identique à l’original, vérifié par les comparaisons de somme de contrôle SHA-256. Des résultats similaires peuvent également être obtenus en utilisant d’autres modèles, tels que GRU ou transformateurs uniquement du décodeur, présentant la flexibilité de cette approche. L’avantage de ce type de packer réside en l’absence de modèles comportementaux typiques qui pourraient être reconnus par les systèmes antivirus traditionnels. Au lieu des opérations de chiffrement et de décryptage conventionnelles, le processus de «déballage» se produit dans le cadre de l’inférence normale du réseau neuronal. https://bednarskiwseci.pl/en/blog/lstm-or-transformateur-as-malware-packer/ soumis par / u / acanthisitta-sea |