Ledger trouve des défauts de sécurité dans Trezor Safe 3 et Safe 5 modèles

Les derniers portefeuilles matériels de Trezor, le Safe 3 et Safe 5, ont de sérieux problèmes de sécurité, selon un rapport de Ledger qui a été publié le 12 mars.

Le rapport indique que son équipe de recherche sur la sécurité, Ledger Donjon, a constaté que ces appareils avaient une tonne de vulnérabilités dans leurs microcontrôleurs qui pourraient permettre aux pirates d’accéder à distance aux fonds d’utilisateurs.

Les défauts viennent malgré la mise à niveau de Trezor vers une conception à deux puces qui comprend un élément sécurisé certifié EAL6 +. Bien que l’élément sécurisé protège les épingles et les clés privées, le rapport du grand livre révèle que toutes les opérations cryptographiques sont toujours effectuées sur le microcontrôleur, qui est vulnérable aux attaques de pépins de tension.

S’il est exploité, un attaquant peut extraire des secrets cryptographiques, modifier le micrologiciel et contourner les contrôles de sécurité, laissant les fonds utilisateur en danger.

La nouvelle conception de la sécurité de Trezor ne protége pas les opérations critiques

Trezor a lancé le Safe 3 à la fin de 2023, suivi du Safe 5 à la mi-2024, et les deux portefeuilles ont introduit une conception à deux puces améliorée, dans les efforts pour s’éloigner de l’architecture à puce unique utilisée dans les modèles Trezor plus anciens.

La mise à niveau a également ajouté un élément sécurisé Optiga Trust M d’Infineon, qui sera une puce de sécurité dédiée pour stocker des épingles et des secrets cryptographiques.

Selon Aux résultats du grand livre, cet élément sécurisé empêche l’accès aux données sensibles à moins que la bonne broche ne soit entrée. Il bloque également les attaques matérielles comme le glitching de tension, qui étaient précédemment utilisées pour extraire des phrases de graines de modèles comme Trezor One et Trezor T.

Mais malgré ces améliorations, les recherches de Ledger Donjon montrent que les principales fonctions cryptographiques – y compris la signature des transactions – se produisent toujours sur le microcontrôleur, qui reste une faiblesse de sécurité majeure.

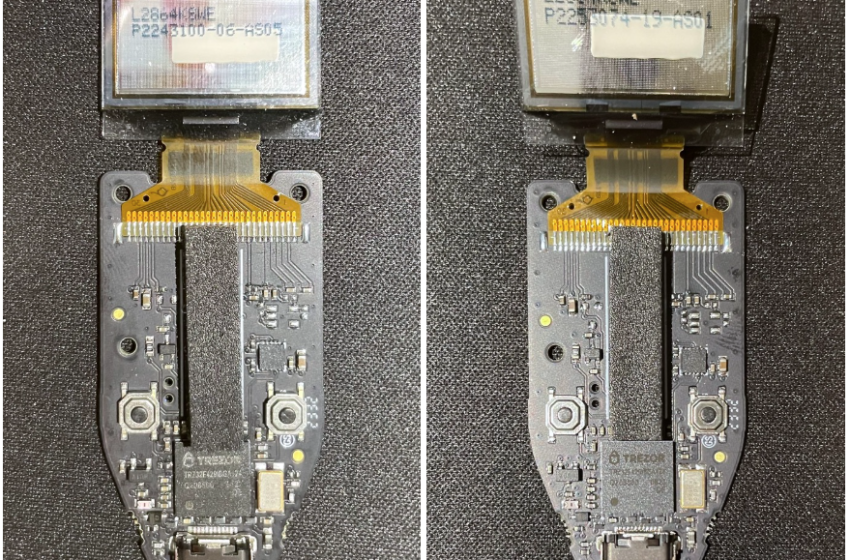

Le microcontrôleur utilisé dans le Safe 3 et Safe 5 est étiqueté Trz32F429, qui est en fait une puce STM32F429 emballée sur mesure.

Cette puce a des vulnérabilités connues, en particulier des exploits de glitming de tension qui permettent aux attaquants d’obtenir un accès complet en lecture / écriture à la mémoire flash.

Une fois qu’un attaquant modifie le firmware, il pourrait manipuler la génération d’entropie, qui joue un rôle clé dans la sécurité cryptographique. Cela pourrait conduire à un vol à distance de clés privées, donnant aux pirates un accès complet aux fonds utilisateur.

Le système d’authentification ne parvient pas à vérifier l’intégrité du microcontrôleur

Trezor utilise l’authentification cryptographique pour vérifier ses appareils, mais Ledger Donjon a constaté que ce système ne vérifie pas le firmware du microcontrôleur.

L’élément Secure Optiga Trust M génère une paire de clés public-privé pendant la production, et Trezor signe la clé publique, l’intégrant dans un certificat. Lorsqu’un utilisateur relie son portefeuille, Trezor Suite envoie un défi aléatoire que l’appareil doit signer en utilisant sa clé privée. Si la signature est valide, l’appareil est considéré comme authentique.

Mais les recherches de Ledger montrent que ce processus ne vérifie que l’élément sécurisé, pas le microcontrôleur ou son firmware.

Trezor a tenté de relier l’élément sécurisé et le microcontrôleur à l’aide d’un secret pré-partagé, qui est programmé dans les deux puces pendant la fabrication. L’élément sécurisé ne répondra aux demandes de signature que si le microcontrôleur prouve la connaissance de ce secret.

Le problème? Ce secret pré-partagé est stocké dans la mémoire flash du microcontrôleur, qui est vulnérable aux attaques de pépins de tension.

L’équipe de Ledger a pu extraire le secret, reprogrammer la puce et contourner complètement le processus d’authentification. Cela signifie qu’un attaquant pourrait modifier le firmware tout en passant des contrôles de sécurité de Trezor.

Le rapport de Ledger décrit comment ils ont construit une carte d’attaque personnalisée, ce qui leur a permis de briser les coussinets du Trz32F429 sur des en-têtes standard.

Cette configuration leur permet de monter le microcontrôleur sur leur système d’attaque, d’extraire le secret pré-partagé et de reprogrammer l’appareil sans détection.

Une fois reprogrammé, l’appareil semblerait toujours légitime lorsqu’il était connecté à Trezor Suite car le système d’attestation cryptographique reste inchangé.

Cela crée une situation dangereuse, où des portefeuilles compromis Trezor Safe 3 et SAFET 5 pourraient être vendus comme des appareils authentiques, tout en exécutant secrètement un firmware malveillant qui vole des fonds d’utilisateurs.

La validation du micrologiciel est contournée, laissant les utilisateurs exposés

Trezor comprend une vérification d’intégrité du micrologiciel dans Trezor Suite, mais Ledger Donjon a trouvé un moyen de contourner complètement cette protection.

La vérification du firmware fonctionne en envoyant un défi aléatoire à l’appareil, qui calcule ensuite un hachage cryptographique en utilisant à la fois le défi et son firmware. Trezor Suite vérifie ce hachage par rapport à une base de données de versions de micrologiciels authentiques.

À première vue, cette méthode semble un peu efficace – un attaquant ne peut pas simplement cocoter un faux hachage parce qu’il ne connaîtrait pas le défi aléatoire à l’avance, donc l’appareil doit calculer le hachage en temps réel, prouvant qu’il exécute un micrologiciel authentique.

Cependant, Ledger Donjon a découvert un moyen de contourner pleinement cette protection. Étant donné que le microcontrôleur gère ce calcul, un attaquant peut modifier son firmware pour simuler une réponse valide.

En manipulant la façon dont l’appareil calcule le hachage, l’attaquant peut faire apparaître n’importe quelle version du micrologiciel authentique. Il s’agit d’un problème grave car il permet aux attaquants d’exécuter des logiciels modifiés tout en passant les vérifications de vérification de Trezor Suite.

En conséquence, un Trezor Safe 3 ou Safe 5 compromis pourrait toujours sembler légitime tout en divulguant secrètement des clés privées ou en modifiant les données de transaction.

Le rapport de Ledger conclut que le seul moyen de sécuriser complètement le Safe 3 et le Safe 5 serait de remplacer le microcontrôleur par une alternative plus sécurisée. Le Trezor Safe 5 comprend un microcontrôleur plus moderne, le STM32U5, qui n’a pas d’attaques d’injection de défaut connues – du moins pour l’instant.

Mais comme il s’agit toujours d’un microcontrôleur standard, pas d’un élément sécurisé dédié, le risque demeure que de nouvelles méthodes d’attaque puissent être découvertes.

Trezor a déjà corrigé les vulnérabilités, mais les problèmes de sécurité sous-jacents demeurent. Jusqu’à ce que le microcontrôleur lui-même soit entièrement sécurisé, les utilisateurs devront faire confiance aux protections logicielles de Trezor, que les recherches de Ledger Donjon ont déjà prouvé peuvent être contournées.

Cryptopolitan Academy: fatiguée des balançoires du marché? Découvrez comment Defi peut vous aider à créer un revenu passif stable. Inscrivez-vous maintenant